SSH 터널링 (Tunneling) 개요

Server 관리/Linux

1. SSH 포트 포워딩이란?

많은 개발자들이 SSH를 단순히 원격 터미널 접속 용도로만 사용한다. 그렇지만 SSH는 기본적인 접속 기능 외에도 'SSH 포트 포워딩' 또는 'SSH 터널링 기능' 이라고 불리는 것을 제공한다 (두 용어는 같은 것을 의미한다). 터널링이라는 단어는 보통 VXLAN의 Overlay Network에서 물리적 토폴로지를 논리적으로 나눌 때에나 등장하는 단어일 터인데, 신기하게도 SSH 에서도 그와 비슷한 기능을 사용할 수 있다.

단적으로 말하자면, SSH 터널링은 '프록시' 와 비슷한 역할을 하며, SSH의 특징 상 SSH 터널링을 통해 전달되는 데이터는 모두 암호화된다. 그렇다면 SSH 터널링은 무엇을 위한 프록시인가, 를 짚고 넘어가야 할 것 같다

SSH 포트 포워딩을 사용할 수 있는 단적인 예를 들어 보자. 나는 A 서버에서 80 포트로 바인딩 된 서비스에 접근할 필요가 있다. 그러나 보안 상의 이유로 A 서버의 Firewall에서 SSH (22 포트) 외의 포트는 전부 차단된 상태이다. 당연히 Firewall은 80 포트를 개방하지 않았기 때문에 해당 서비스로 접근이 불가능하다.

이 때, SSH 포트포워딩을 사용하면 SSH 터널링을 통해 웹 서버에 접근할 수 있다. 80 포트를 사용하는 서비스와 SSH 서버를 엮은 뒤 SSH 터널링을 생성하고, 사용자가 서비스를 요청하면 해당 요청은 SSH 서버로 전송된 뒤 A 서버 내부에서 다시 포워딩된다.

일단 사용자와 서버 간의 SSH 터널링이 수립되고 나면 데이터의 요청 및 반환은 모두 SSH 서버를 통해 일어나므로 서버의 80 포트로 접근할 필요가 없다. 따라서 SSH 서버는 터널링을 통해 데이터를 주고받을 수 있게 해주는 일종의 프록시의 역할을 수행하게 된다.

.... 설명은 이렇게 했지만 SSH 터널이라는 개념 자체는 원래 SSH 연결에서 사용되는 것이며, SSH 클라이언트와 SSH 서버 사이의 연결 통로 자체를 SSH 터널이라고 부른다. 즉, SSH 연결 수립 뒤 외부로부터 데이터를 보호할 수 있는 일종의 연결 통로를 터널이라고 부른다고 한다. SSH 터널링은 Secure Shell 상의 데이터뿐만 아니라 기타 애플리케이션의 데이터 또한 SSH 터널을 이용하게 함으로써 암호화 등과 같은 SSH의 장점을 활용할 수 있는 방법이라고 보면 된다. [4]

그러나 잘만 악용하면 나쁜 의도로 사용할 수도 있기 때문에 공격자의 관점에서 SSH 포트 포워딩을 바라볼 필요도 있을 것이다. 보안 측면에서도 SSH 터널링을 생각해 볼 필요가 있다는 이야기이다.

2. SSH 포트 포워딩 사용하기

SSH 포트 포워딩에는 크게 2가지 종류가 있다. Local, Remote 모드를 사용할 수 있고, Dynamic이라는 것도 있는 듯 하지만 지금은 다루지 않기로 했다.

2.1 서버 구성

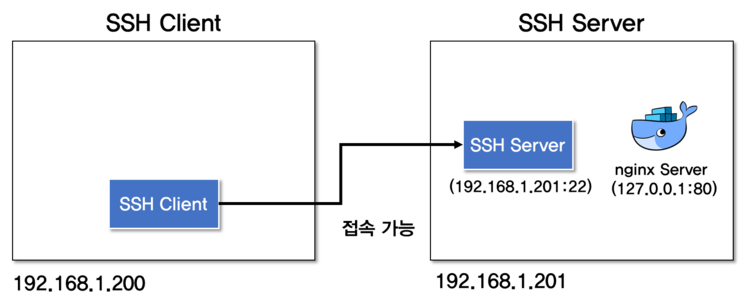

당연하겠지만, SSH를 기반으로 하기 때문에 SSH Client와 SSH Server로 사용할 서버 각각 1대가 필요하다. VM을 사용해 아래와 같이 구성하였다.

테스트를 위해 SSH 서버에서는 Nginx 웹 서버를 80 포트와 바인딩해 컨테이너로 생성해 놓았다. SSH 포트 포워딩을 통해 SSH Client에서 해당 Nginx 웹 서버로 접근할 것이다.

2.2. Local 포트 포워딩

SSH 포트 포워딩은 연결을 수립하는 주체가 누구냐에 따라 Local과 Remote로 구분할 수 있다. Local은 가장 이해하기 쉽고 직관적인 경우로, 늘 하던 것처럼 SSH Client -> SSH Server로 연결을 수립하는 경우이다. 이해를 위해 간단한 예시를 통해 Local 포트 포워딩을 사용해보자.

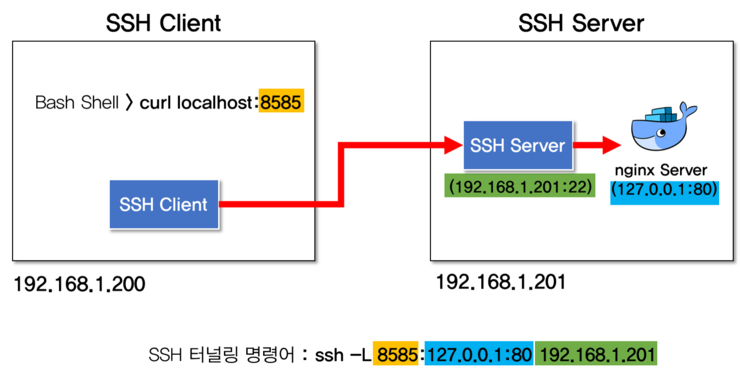

SSH Client는 SSH Server에 SSH로 접속할 수 있다. 그러나 Nginx 서버는 127.0.0.1:80으로 바인딩되어 있어 외부에서 접근할 수 없는 상황이다. SSH Client 에서 Nginx에 접근할 수 있도록 SSH 터널링 연결을 생성한다.

가장 많이 헷갈리는 것이 SSH 포트 포워딩 시 '무엇을 어떻게 입력할지' 인데, 위 그림으로 이해할 수 있다. SSH Client에서 ssh -L [로컬에서 사용할 포트]:[최종적으로 접근할 곳] [SSH Server 주소] 형식으로 입력한다. SSH 터널이 생성된 뒤에는 [로컬에서 사용할 포트] 를 이용해 [최종적으로 접근할 곳] 에 접근할 수 있다.

직접 해보자. 가장 먼저, SSH Server 에서는 Nginx 서버시 127.0.0.1:80 으로 바인딩되어 실행되고 있다.

|

1 2 |

[root@ssh-server ~] docker ps --format '{{.Names}}\t{{.Image}}\t{{.Ports}}' vigilant_khorana nginx 127.0.0.1:80->80/tcp |

cs |

SSH Client에서 아래의 명령어를 입력해 SSH 포트 포워딩을 실행한다. SSH Server의 주소는 192.168.1.201 이고, 해당 SSH Server에서 접근할 Endpoint는 127.0.0.1:80 (Nginx Server) 이며, SSH Client의 8585 포트로 해당 Endpoint에 접근할 것이다.

|

[root@ssh-client ~] ssh -L 8585:127.0.0.1:80 192.168.1.201 root@192.168.1.201's password:

Last login: Sun Sep 23 05:01:06 2018 [root@ssh-server ~]

|

평상시와 똑같이 SSH 접속에 성공하였지만, SSH 터널이 생성된 상태이다. SSH Client에서 새로운 터미널을 생성한 뒤, 로컬호스트의 8585로 요청을 전송해보자.

|

[root@ssh-client ~] curl localhost:8585 -v ... < HTTP/1.1 200 OK < Server: nginx/1.15.3 < Date: Sun, 23 Sep 2018 09:06:43 GMT < Content-Type: text/html < Content-Length: 612 < Last-Modified: Tue, 28 Aug 2018 13:32:13 GMT < Connection: keep-alive < ETag: "5b854edd-264" < Accept-Ranges: bytes |

요청이 제대로 전송되었고 응답 또한 수신하였다. SSH 터널링은 수립된 SSH 연결을 통해 구성되기 때문에 위에서 접속한 SSH 연결을 끊으면 SSH 터널 또한 종료된다.

2.3 Remote 포트 포워딩

Remote 포트 포워딩은 SSH Server -> SSH Client 로 연결을 수립해 SSH 터널을 생성한다. 연결을 생성하는 주체가 SSH Server이기 때문에 SSH Server의 22 포트를 Firewall에서 개방해 둘 필요가 없다. 이는 역으로 말하자면 22 포트를 포함해 모든 포트가 Firewall에 의해 막혀 있는 상태이더라도, SSH 터널을 생성해 SSH Server에서 실행 중인 서비스, 또는 SSH Server가 접근 가능한 네트워크에 접속할 수 있다는 의미가 된다.

간단한 예시를 들어보자. 외부로 나가는 트래픽은 허용되지만 내부로 들어오는 트래픽은 Firewall에 의해 전부 차단되는 상황을 가정한다. 물론 SSH 또한 사용할 수 없는 상황이다.

이 때 Remote 포트 포워딩을 SSH Server에서 사용한다면 내부 네트워크에 쉽게 접속할 수 있다. Outbound 트래픽은 허용되는 상황이므로 SSH Server -> SSH Client로 SSH 터널(SSH 연결)을 생성한 뒤, SSH Client는 SSH Server가 접근 가능한 네트워크에 접속해 데이터를 주고 받는 방식이다.

어찌 보면 보안상으로 취약하다고 말할 수 있다. Firewall 단에서 모든 포트로 들어오는 Inbound 트래픽을 차단해도 Outbound 트래픽을 통해 내부 네트워크에 자유롭게 접근할 수 있기 때문이다. 따라서 SSH 연결이라고 해서 무조건 Trust한 패킷만 오고 간다고 볼 수는 없다.

어쨌든, 사용해보는 것이 가장 빠르게 이해할 수 있는 지름길이다.

이번에는 SSH Server 에서 ssh -R [SSH Client가 사용할 포트]:[최종 목적지] [SSH Client 주소] 와 같은 형식으로 SSH 포트 포워딩을 실행한다. 당연하지만, SSH Client에서도 SSH 데몬이 실행 중이여야만 한다. SSH Server에서 SSH Client로 SSH 연결을 수립하기 때문이다.

|

[root@ssh-server ~] ssh -R 8585:127.0.0.1:80 192.168.1.200 root@192.168.1.200's password:

Last login: Sun Sep 23 05:30:37 2018 from ssh-client [root@ssh-client ~]#

|

SSH Client 측에서 로컬 호스트의 8585로 접근하면 127.0.0.1:80에 접근할 수 있다.

|

[root@ssh-client ~] curl localhost:8585 -v .... > User-Agent: curl/7.29.0 > Host: localhost:8585 > Accept: */* > < HTTP/1.1 200 OK < Server: nginx/1.15.3 < Date: Sun, 23 Sep 2018 09:40:40 GMT ....

|

3. 장단점?

SSH를 기반으로 하다 보니 보안, 데이터 압축, 암호화 등은 알아서 해줄 뿐만 아니라 간단하게 데이터를 주고 받을때는 편리하게 프록시 대신 사용할 수 있다는 장점이 있다. 그러나 대용량 데이터를 주고 받을때는 속도가 느려질 수 있다는 단점이 있다. 아래와 같이 iperf로 간단히 측정해보니 전송 속도가 약 두 배 정도 차이가 났다. (설마 이걸로 뭔가 대용량 데이터를 처리하는 사람은 없겠지...) 또한 TCP만 지원한다는 한계점도 있다.

|

1 2 3 4 5 6 |

[ 4] local 127.0.0.1 port 5001 connected with 127.0.0.1 port 50764 [ ID] Interval Transfer Bandwidth [ 4] 0.0-10.1 sec 1.34 GBytes 1.15 Gbits/sec

[ 4] local 192.168.1.201 port 5001 connected with 192.168.1.200 port 43862 [ 4] 0.0-10.0 sec 2.57 GBytes 2.21 Gbits/sec |

cs |

IPSec이나 사내 내부망이 보안 기능을 제공하고 있다면 그러한 것을 선택하는 것도 하나의 대안이 될 수 있겠다. 요즘은 네트워크 속도 잘나오는 VXLAN, IPSec도 많다고 들었으니 말이다.

참고 자료

[1] 그림 매우 매우 잘그려 놨음. 이 글을 봤는데도 이해가 안된다면 가서 읽어볼것 :

[2] 간단한 설명 : http://itsaessak.tistory.com/171

[3] 간단한 설명 : http://linux.systemv.pe.kr/ssh-%ED%8F%AC%ED%8A%B8-%ED%8F%AC%EC%9B%8C%EB%94%A9/

[4] 이해하기 좋은 설명 : https://swalloow.github.io/ssh-tunneling

[5] 매우매우 자세한 설명. 더 궁금하면 읽어볼것.

http://www.hanbit.co.kr/network/category/category_view.html?cms_code=CMS5064906327

'Server 관리 > Linux' 카테고리의 다른 글

| redhat.yum daum repo, centos repo 설정 (0) | 2020.04.09 |

|---|---|

| OpenSSH 설치 (0) | 2020.04.08 |

| RedHat.7.설치후 Subscription.YUM사용하려면필요 (0) | 2020.01.23 |

| (작성중) Centos.Command.yum command list (0) | 2020.01.23 |

| mysql 터널링(Tunneling).Local 방식 (0) | 2020.01.17 |